Sicherheit

Platform.sh bietet Ihnen sicheres und zuverlässiges Hosting mit einzigartigen digitalen Leistungen, die sich regelmäßig auf die neusten Standards aktualisieren und Sie 24/7 vor Cyberattacken schützen.

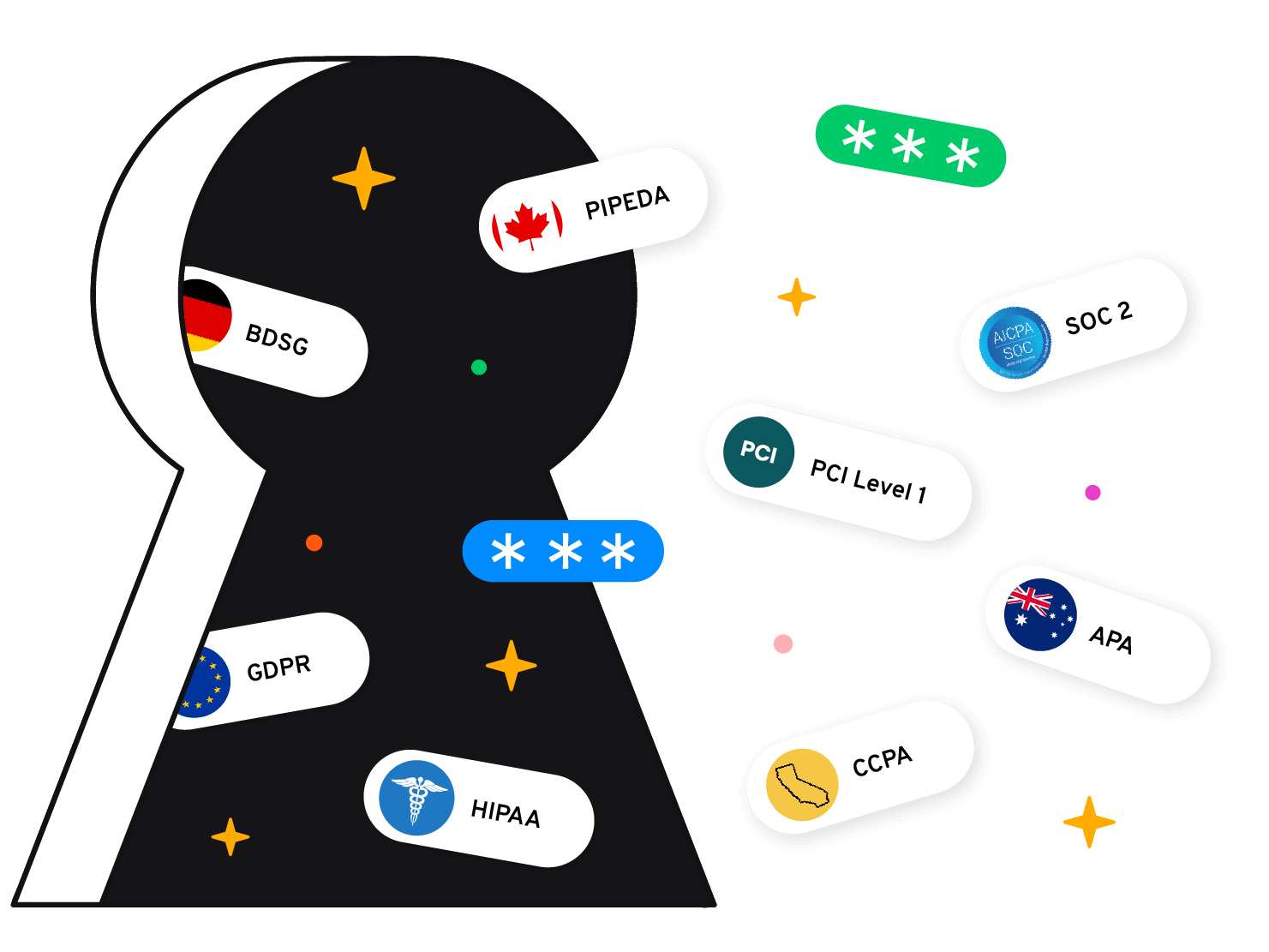

Heutige Datensicherheit

Platform.sh nimmt Ihre Privatsphäre sehr ernst. Wir halten uns an das europäische GDPR (DPA verfügbar), das deutsche BDSG (DPA verfügbar), das kanadische PIPEDA und das australische Datenschutzgesetz. Wir stellen unser Engagement für die Datenschutz unter Beweis indem wir uns einer jährlichen SOC 2 Typ 2-Prüfung über Sicherheit und Verfügbarkeit unterziehen. Des weiteren erreichen wir die PCI DSS Level 1-Konformität für unsere Plattform, die bei Amazon Web Services (AWS), Microsoft Azure und Google Cloud Platform (GCP) gehostet wird.

Unser Datenschutzversprechen

- Ihre Datensicherheit und Privatsphere steht immer an erster Stelle. Wir benachrichtigen Sie umgehend, wenn wir eine Sicherheitsverletzung feststellen.

- Sie behalten die volle Kontrolle über Ihre Daten und können sie jederzeit bearbeiten oder entfernen.

- Sie wissen wo Ihre Daten gespeichert sind und können jederzeit darauf zugreifen. Wir betreiben unseren Service von mehreren Rechenzentren aus, die über strenge Sicherheitspraktiken verfügen und von unabhängigen Prüfern validiert werden.

- Die Daten Ihrer Kunden werden nicht für Werbezwecke verwendet und nicht an Dritte weitergegeben.

- Unseren regelmäßigen Schwachstellenprüfungen und Angriffstests garantieren einen rundum sicheren Service.

Wir behandeln alle Ihre Daten vertraulich und sicher.

Kryptographie und Benutzersicherheit

Alle Applikationen halten sich an unsere Richtlinie für kryptografische Kontrollen, die die Verwendung strenger, dem Industriestandard entsprechender kryptografischer Maßnahmen vorschreibt. Zu diesen Maßnahmen gehören TLS für Daten im Transit und verschlüsselte Disks sowie die Unterstützung von 2FA.

Auto-redundante Architektur

Unser Enterprise-Angebot umfasst automatische Dreifach-Redundanz für jedes Element Ihres Stacks sowie automatische Full-Cluster-Backups.

Sicherheitsupdates und Stackverwaltung

Platform.sh bietet Sicherheitsaktualisierungen für jedes Element des Stacks, sobald diese verfügbar sind – ohne Dienstunterbrechung.

Berechtigungen und Zugriffsverwaltung

Behalten Sie die Kontrolle und Steuerung von Nutzerrechten über umgebungsspezifische Zugriffsrechte.

Projekt- und Datenisolierung

Jedes Projekt läuft isoliert und mit einer möglichst minimalen Netzwerkoberfläche. Jeder Dienst ist netzwerkmäßig von anderen Diensten isoliert.

Global verwaltetes CDN

Platform.sh macht es einfacher, Ihre Anwendung in ein CDN zu integrieren, anstatt alle CDN-/Cloud-Bits selbst zu konfigurieren.

Sicherheitsupdates und Stackverwaltung

Wir sorgen für die Sicherheit Ihrer Dienste und Infrastruktur, damit sich Ihr Team auf die Entwicklung großartiger Applikationen konzentrieren kann.

Platform.sh übernimmt die Verantwortung und Arbeit, die für die Verwaltung des Stacks und die Durchführung von Sicherheitsupdates der Infrastruktur erforderlich sind. Dadurch gewinnen Sie Zeit und sparen sich Frustrationen und Geld. Die neugewonnene Flexibilität können Sie dann in Entwicklung und Wartung ihrer Anwendungen investieren.

Sofortige und globale Updates

Keine veraltete Software und Libraries mehr. Unsere nahtlosen Infrastruktur-Rollouts ermöglichen es Ihnen, mit allen aktuellen Versionen auf dem neuesten Stand zu bleiben. Automatisieren Sie die Aktualisierung Ihrer Anwendungen oder machen Sie es manuell auf Knopfdruck schnell.

Neue Versionen und Stabilitätstests

Wir befolgen ein strenges Testverfahren für jede Veröffentlichung neuer Versionen von Laufzeit- und Stack-Komponenten.

Git-orientierte Architektur

Jede Änderung an Ihrer Infrastrukturkonfiguration wird versioniert und prüfbar gemacht, so dass Sie sich beruhigt zurücklehnen können.

Stabile Architektur

Jede Anwendung wird in einem schreibgeschützten Dateisystem bereitgestellt. Jede Software-Installation oder Änderung der Anwendung erfolgt über einen sicheren und auditierbaren Prozess.

Incident Manager

Sollte eine Störung auftreten eintritt, wird Ihnen ein spezieller Spezialist zugewiesen, der einen Incident-Management-Prozess durchführt, um schnellstmöglich eine Lösung zu finden.

Rigorose Verfahren bei Sicherheitsvorfällen

Sollte es zu einem Sicherheitsvorfall in der Infrastruktur kommen, wird unverzüglich unser Incident-Management-Prozess durchgeführt. Unser engagiertes Sicherheitsteam kümmert sich darum, die Grundursache zu ermitteln und das Problem zu entschärfen.

Project data and isolation

Erstellen Sie mehrere Byte-für-Byte-Klone Ihrer Produktionsumbegung – sicher und isoliert

Sie können Ihre Umgebungen endlos klonen, um Ihren Entwicklungs-Workflows gerecht zu werden. Diese Umgebungen von allen anderen isoliert – sogar von ihrer eigenen. Wenn sich Ihre Daten in einer bestimmten geografischen Region gehalten müssen, können Sie festlegen, wo sie sich befinden sollen.

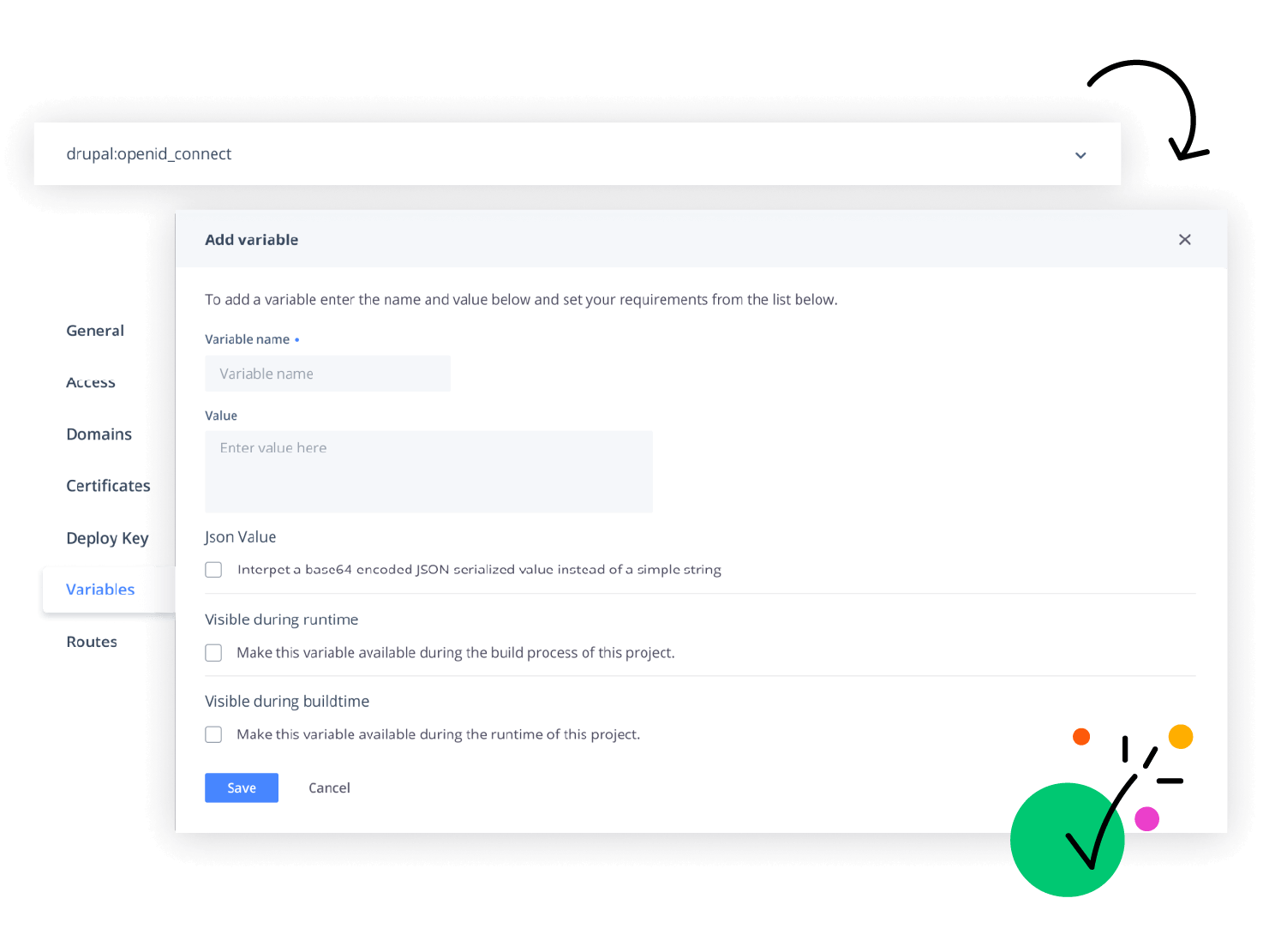

Secrets management

Begrenzen Sie die in einer bestimmten Umgebung verfügbaren Secrets und überschreiben Sie jeden Wert mit einem Testwert für Nicht-Produktionsumgebungen.

Projekt-Isolation

Jedes Projekt ist vollständig von anderen isoliert, digital und logistisch.

Backup und Wiederherstellung

Snapshots aus einem zusammenhängenden Set aller Container mit ihren Zustands- und Projektdaten, können jederzeit erfasst und wiederhergestellt werden.

Geografische Isolation

Sie können angeben, in welcher Region Ihr Projekt gehostet werden soll, und wir sorgen dafür, dass Ihre Daten innerhalb dieser Region verbleiben.

Berechtigungen und Zugriffsverwaltung

Gewährleisten Sie Ihre Privatsphäre, Integrität und Verfügbarkeit.

Behalten Sie die vollständige Kontrolle und Steuerung Ihrer Anwendung während Sie gleichzeitig Ihren Entwicklern die volle Flexibilität schenken, neue Features schnell zu erstellen, zu testen und zu implementieren.

Berechtigungen per Umgebung

Ihre Entwickler können Testumgebungen erstellen und an ihnen arbeiten. Machen Sie sich keine Sorgen über Ihre Produktionsumgebung

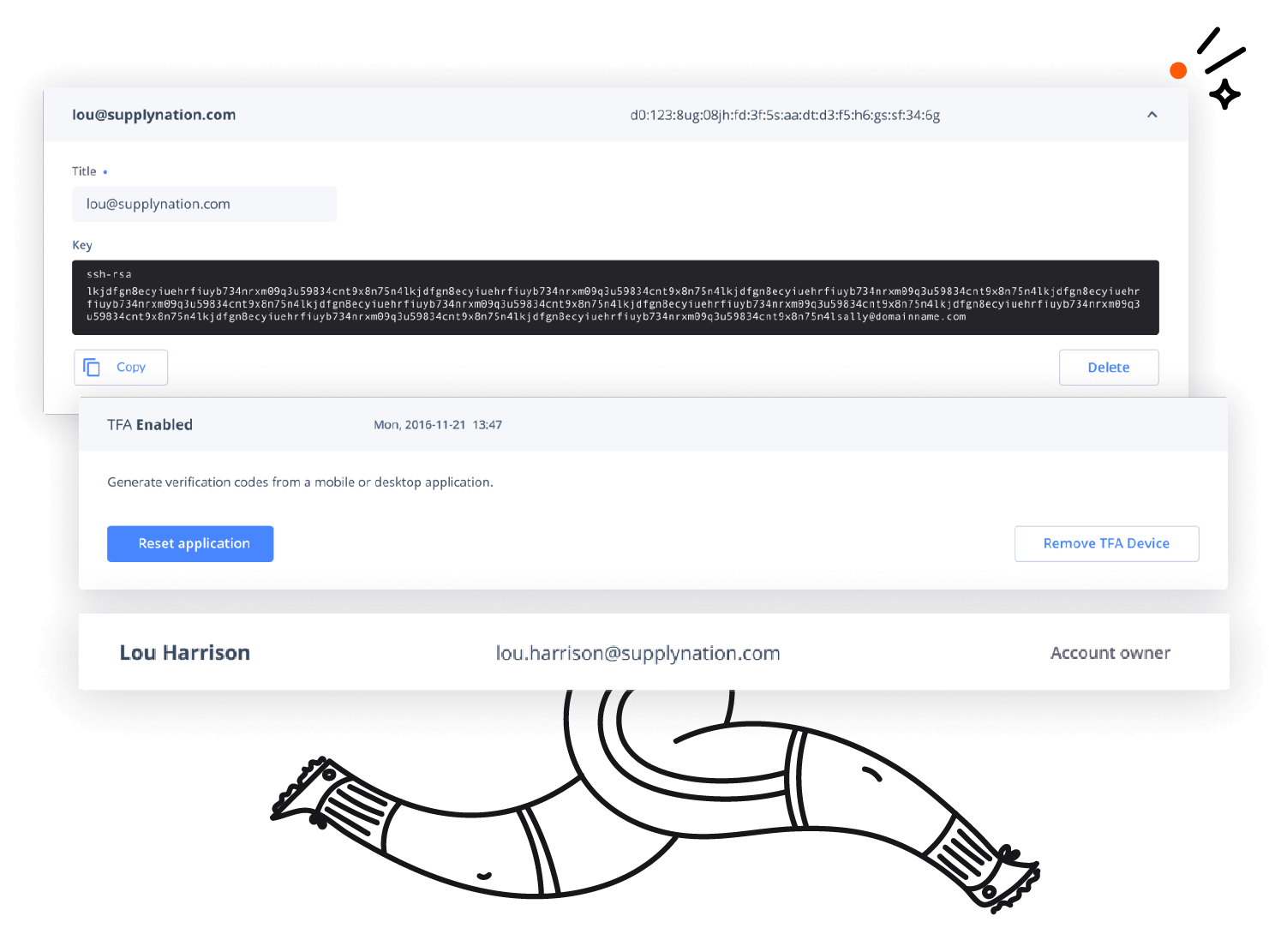

Tschüß Passwörter

Der SSH-Zugriff ist nur auf die Authentifizierung mit Public Key beschränkt. Nur diejenigen, die sich anmelden sollen, können dies auch tun.

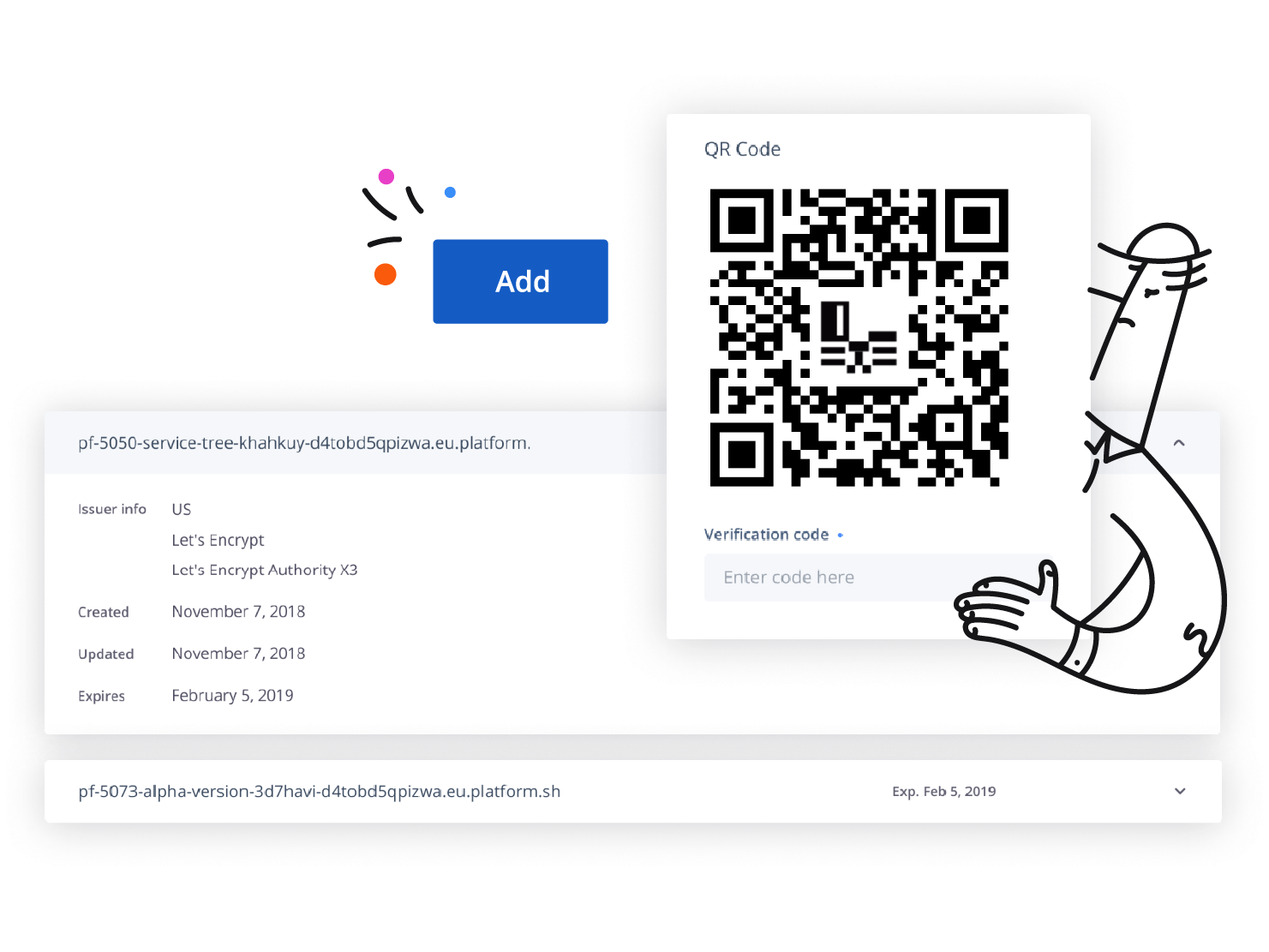

Zwei-Faktor-Authentifizierung

Jede Dashboard-Anmeldung kann durch eine zweite Authentifizierungsmethode durchgeführt werden.

Prinzip der geringsten Privilegien

Die Genehmigungen sind auf ein Minimum beschränkt und werden über ein zentrales Verzeichnis für Kündigungen und Prüfungen verwaltet.

Strenge Schutzmaßnahmen

Eliminieren Sie Risiken und Gefahren mit zusätzlichen Schutzebenen.

Reduzierte Angriffsfläche

Unsere vollautomatische, reproduzierbare Build.Chain erstellt Mikrocontainer ohne Fremdgebinde.

Gehärteter Kernel und Dienste

Wir verwenden gehärtete Linux-Kernel. Alle eingesetzten Pakete stammen aus signierten internen Repositories. Wir führen eine interne Erkennung, Protokollierung und Alarmierung aller Prozesse oder Aktivitäten durch, die versuchen, unsere Infrastruktur-Eindämmungsmodell zu durchbrechen.

Platform.sh stellt eine moderne, sichere Infrastruktur zur Verfügung, damit Sie sich beruhigt zurücklehnen können. Wir können den Zugang so weit wie möglich sperren, während Sie Ihre Dienste und Routen festlegen.

Rootless operations

Operationen werden ohne Verwendung von Root ausgeführt und sind vollständig automatisiert. Alle Operationen werden protokolliert.

Restriktive firewall

Unsere Infrastruktur setzt sowohl Sicherheitsgruppen als auch iptables Firewalls ein. Nur HTTP/S und SSH sind zulässig. Die Dienste laufen in vollständiger Netzwerkisolierung. Sie legen die Routen fest, die Ihre Anwendung benötigt.

Beschränkter Zugang

Der SSH-Zugriff wird pro Umgebung kontrolliert. Nicht alle Benutzer sind nicht privilegiert.

Read-only containers

Der Benutzercode auf einem schreibgeschützten read-only Dateisystem ausgeführt, so dass nach der Bereitstellung keine Änderungen am Code mehr vorgenommen werden können.

Mehrstufiges, sicheres und global verwaltetes CDN

Leistung, Sicherheit und Datenschutz.

Wir arbeiten mit Ihnen zusammen, um die beste Caching-Strategie zur Optimierung Ihrer Anwendungs-Performance, Betriebszeit und Kosten zu identifizieren – ohne Sicherheitskompromisse! Unser Enterprise-Angebot bietet Ihnen eine solide Grundlage wichtiger Sicherheitsmaßnahmen zum Schutz der persönlichen Daten Ihrer Kunden und anderer sensibler Daten.

DDoS-Reduktion

Unser CDN bietet Distributed Denial of Service Prävention.

Moderne Features

Begeistern Sie Ihre Entwickler mit unseren zusätzlichen modernen Funktionen, wie einem eingebauten Reverse-Proxy-Cache und TLS-Verschlüsselung auf allen Verbindungen.

99.99% Uptime Garantie

Dies erstreckt sich auch auf die weltweite Cache-Ebene, so dass Sie Ihrer Zielgruppe stets das beste digitale Erlebnis bieten können.

Switching to Platform.sh can help IT/DevOps organizations drive 219% ROI

Switching to Platform.sh can help IT/DevOps organizations drive 219% ROI Organizations, the ultimate way to manage your users and projects

Organizations, the ultimate way to manage your users and projects